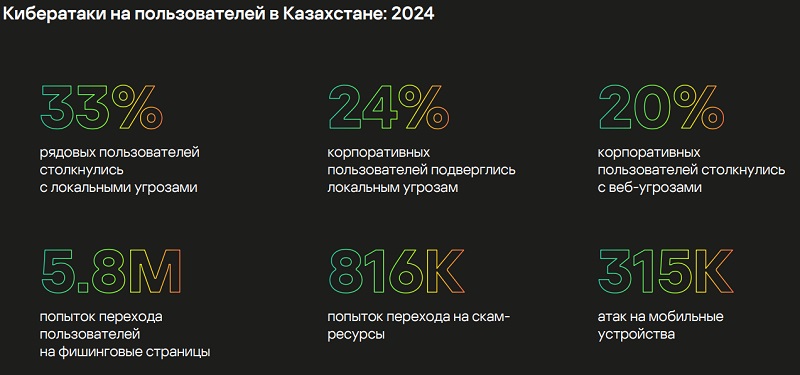

Более 33% рядовых и 24% корпоративных пользователей столкнулись с локальными угрозами в 2024 году

Атаки с каждым годом становятся все более изощренными и целевыми, отмечают эксперты "Лаборатории Касперского".

Фото с сайта conscia.com

На днях эксперты "Лаборатории Касперского" провели пресс-конференцию, где озвучили неутешительные итоги завершающегося года. По их данным, более 33% рядовых и 24% корпоративных пользователей столкнулись с локальными угрозами в 2024 году, зафиксировано около 5,8 млн попыток перехода пользователей на фишинговые страницы и 816 тыс. переходов на скам-ресурсы. При этом каждый второй казахстанец был атакован телефонными мошенниками, сообщает Cronos.Asia.

Фишинговые атаки

Цели злоумышленников неизменны — деньги и данные жертв, ведь украденную информацию они могут впоследствии продавать на черном рынке либо использовать в других схемах.

С января по октябрь 2024 года решения "Лаборатории Касперского" заблокировали более 5,8 млн попыток пользователей из Казахстана перейти на фишинговые страницы, из них более 861 тыс. — на скам-ресурсы.

Фишинговые схемы – излюбленный прием мошенников. По словам директора Kaspersky GReAT Игоря Кузнецова, в начале летнего сезона отпусков эксперты "Лаборатории Касперского" фиксировали атаки, в ходе которых мошенники пытались украсть учетные данные сотрудников и владельцев отелей, имитируя наиболее типичные запросы или жалобы от бывших или потенциальных гостей по электронной почте.

Скам-проекты

Мошенники продолжают спекулировать на теме криптовалют и NFT. Например, в 2024 году эксперты "Лаборатории Касперского" обнаружили ресурс, который мимикрирует под проект, работающий по модели Move-To-Earn (M2E).

Как отметили эксперты, здесь жертвами злоумышленников в основном становятся те, кто рассчитывает на легкий заработок. В рамках такой модели пользователь может получить криптовалюту за различные виды активности: шаги, бег, езду на велосипеде. Суть найденной схемы была следующей: человек якобы должен авторизоваться в сервисе через Telegram-бот, получить виртуальные NFT-кроссовки, сдавать их в аренду бегунам и получать с этого комиссию. Однако в реальности, таким образом, злоумышленники попросту выманивали деньги у людей.

"Мошенники реализуют множество фишинговых и скам-схем, нацеленных на людей, интересующихся заработком на цифровых активах. Они даже не всегда придумывают новые легенды, в некоторых случаях берут за основу существующие проекты, а кроме того, прибегают и к проверенным методам, используя для создания ловушек горячие темы. Например, в ноябре фишеры традиционно эксплуатировали тему распродаж, мимикрируя под крупные бренды", — отмечает Валерий Зубанов, управляющий директор "Лаборатории Касперского" в Казахстане, Центральной Азии и Монголии.

Чтобы свести к минимуму риск стать жертвой фишинговых атак, эксперты "Лаборатории Касперского" рекомендуют:

- не открывать сообщения от подозрительных отправителей и не переходить по ссылкам из них;

- критически относиться к предложениям быстрого обогащения и крайне щедрым акциям в интернете;

- перепроверять существование любых акций от крупных брендов на официальных площадках;

- отслеживать списания с банковской карты и в случае подозрительных операций сразу обратиться в свой банк;

- использовать надежное защитное решение, эффективность которого подтверждается независимыми исследованиями.

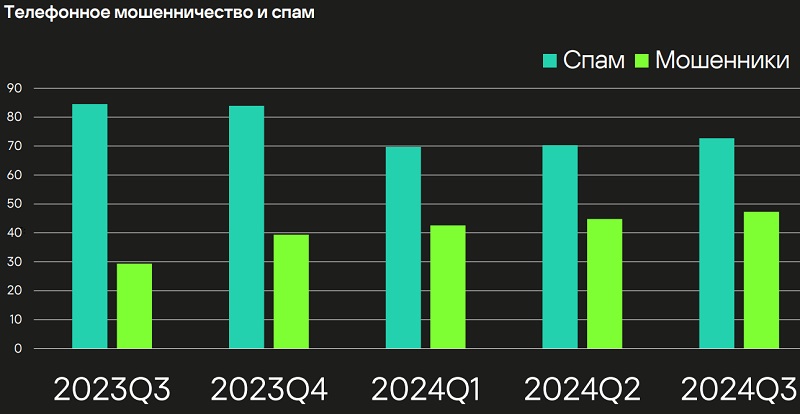

Телефонное мошенничество

По данным приложения Kaspersky Who Calls, доля пользователей в Казахстане, получавших спам-звонки, в январе–ноябре 2024 года составила 72,4%. При этом более половины (52,1%) — столкнулись с мошенниками.

Самыми распространенными стали схемы, в которых мошенники просят назвать код из СМС под разными предлогами. Например, представляются сотрудниками "Казпочты" и сообщают о доставке заказного письма или звонят из "Алматы Су" якобы по поводу поверки счетчиков.

Злоумышленники также могут выдавать себя за сотрудников телеком-операторов и просить код, чтобы продлить действие номера телефона. Код из СМС можно использовать для того, чтобы войти в аккаунты пользователей в разных приложениях, похитить их личные данные и деньги.

Мошенники продолжают использовать и уже хорошо проверенные схемы. Например, представляются сотрудниками банка и сообщают о подозрительной активности, а потом предлагают перевести деньги на "безопасный счет", чтобы в итоге похитить деньги.

Другая популярная схема — звонки якобы из правоохранительных органов. Злоумышленники убеждают человека посодействовать следствию или решить другую проблему, чтобы в ходе разговора выманить его личную информацию или данные банковской карты.

По-прежнему не теряет актуальности и схема с розыгрышем призов. Пользователю сообщают, что ему достался автомобиль или другая ценная вещь, а потом перенаправляют на фишинговый сайт, где нужно ввести свои данные, которые в итоге оказываются в руках злоумышленников. Мошенники при этом могут попросить оплатить комиссию при оформлении приза.

"Схемы мошенников могут меняться, но подход остается прежним. Злоумышленники прибегают к методам социальной инженерии, воздействуют на эмоции человека, пытаются запугать, чтобы он не успел критически обдумать происходящее. Однако на эти уловки нельзя поддаваться. Даже если речь идет об очень важном деле, нужно не полениться и самостоятельно проверить информацию. Например, если вам звонят из банка, лучше сходить лично в отделение или позвонить на официальную горячую линию, а не переводить куда-то деньги. И если разговор с человеком вызывает подозрения, лучше сразу завершайте звонок", — рекомендует Валерий Зубанов.

Шпионские программы

По данным "Лаборатории Касперского", 32,5% компьютеров АСУ в Казахстане были атакованы вредоносным ПО с января по ноябрь 2024 года. Этот показатель в стране чуть ниже, чем в среднем по миру (37,9%).

Вредоносное ПО – это небезопасная или нежелательная программа, которая может использоваться для кражи личной информации или нанесения вреда устройству.

Среди самых распространенных угроз — доступ к небезопасным и вредоносным веб-ресурсам (12,7%), вредоносные скрипты и фишинговые страницы (7%), шпионские троянцы, бэкдоры и кейлоггеры (5,4%). Основным источником угроз остается интернет (15,7%). Значительное количество атак наблюдается на компании, которые работают с биометрическими данными (45,9%).

Как правило, чем выше доля компьютеров АСУ, на которых блокируется вредоносное ПО, используемое для первичного заражения, тем выше соответствующая доля для вредоносного ПО следующего этапа.

Шпионское ПО (троянцы, бэкдоры, кейлоггеры) — наиболее часто обнаруживаемый тип вредоносного ПО следующего этапа. Оно используется либо как инструментарий промежуточных этапов кибератаки (например, разведки и распространения по сети), либо как инструмент последнего этапа атаки, применяемый для кражи и вывода конфиденциальных данных.

Регионы с наибольшей долей компьютеров АСУ, на которых было заблокировано шпионское ПО, входят в списки лидеров по угрозам первичного заражения (за исключением России, в которой показатели, связанные со шпионским ПО, невысоки).

Регионы, где доля компьютеров АСУ, на которых были заблокированы вредоносные документы, превысила среднемировое значение (4,08%): Африка, Ближний Восток, Южная Европа, Юго-Восточная Азия, Восточная Европа, Центральная Азия, Латинская Америка и Восточная Азия.

Как отмечается в отчете "Ландшафт угроз для систем промышленной автоматизации" типовые атаки, блокируемые в сети АСУ, представляют собой многоступенчатый процесс, где каждый последующий шаг злоумышленников направлен на повышение привилегий и получение доступа к другим системам путем эксплуатации присутствующих уязвимостей в системах и сетях АСУ.

В мире во втором квартале 2024 года доля компьютеров АСУ, на которых были заблокированы вредоносные объекты, уменьшилась по сравнению с предыдущим кварталом на 0,9 п. п. и составила 23,5%. Однако при этом, в зависимости от значения доли компьютеров АСУ, на которых были заблокированы вредоносные объекты, все регионы можно разделить на три группы:

Важно отметить, что доступ к небезопасным и вредоносным веб-ресурсам с компьютеров АСУ, а также устройств в технологической сети — это не только потенциальная точка входа для вредоносного ПО во внутреннюю сеть, но и канал связи вредоносного ПО с серверами управления.

"Промышленные предприятия нуждаются в особой защите. Даже непродолжительные сбои в работе могут нанести серьезный ущерб предприятию, а в некоторых случаях и повлиять на повседневную жизнь людей, если говорить о критической инфраструктуре. Атаки с каждым годом становятся все более изощренными и целевыми, при этом предприятия стремятся к цифровизации производства, что создает дополнительные риски в сфере кибербезопасности", — отмечает Валерий Зубанов.

По его словам, чтобы минимизировать возможный ущерб, необходимо сегментировать сеть, строго контролировать права доступа, а также внедрять комплексные решения, которые обеспечат защиту как промышленной, так и корпоративной инфраструктуры.

Что еще можно почитать на сайте по теме:

Мошенники распространяют вирусы в Telegram через финансовые каналы

Кибергруппа создала псевдоигру в танки для кражи криптовалюты

Злоумышленники крадут личные данные под видом представителей компаний из Дубая

В Telegram раскрыли мошеннические схемы по "заработку" на криптовалюте

Более 12,8 млн фишинговых атак было совершено в 2023 году на Казахстан

Казахстан вызывает высокий интерес у хакеров

Казахстан оказался на пятом месте среди стран, подвергшихся атакам майнеров

Любое использование материалов допускается только при наличии гиперссылки на cronos.asia.

Подписывайтесь на Telegram-канал Central Asia Cronos и первыми получайте актуальную информацию!